EE.UU. acusa a tres norcoreanos de piratería cibernética masiva a Sony y WannaCry

La acusación amplía el caso de 2018 que detalla el ataque a Sony Pictures y la creación del Ransomware WannaCry al agregar dos nuevos acusados y esquemas globales recientes para robar dinero y criptomonedas de bancos y empresas mientras operan en Corea del Norte y China.

Una acusación federal presentada la semana pasada en EE.UU. acusa a tres programadores informáticos norcoreanos de participar en una amplia conspiración criminal para llevar a cabo una serie de ciberataques destructivos, robar más de US$ 1.300 millones en dinero y criptomonedas de instituciones financieras y empresas, de crear e implementar múltiples aplicaciones de criptomonedas maliciosas, y de desarrollar y comercializar de manera fraudulenta una plataforma blockchain.

Un segundo caso reveló que un ciudadano canadiense-estadounidense acordó declararse culpable en un esquema de lavado de dinero y admitió ser un lavador de dinero de alto nivel para múltiples esquemas criminales, incluidas las operaciones de «retiro de efectivo» de cajeros automáticos y un ataque cibernético a un banco orquestado por hackers norcoreanos.

«La acusación amplía los cargos del FBI en 2018 por los ciberataques sin precedentes llevados a cabo por el régimen de Corea del Norte», dijo el subdirector del FBI Paul Abbate. “La persecución continua, el compromiso y el robo cibernético por parte de Corea del Norte de víctimas globales se cruzaron con los esfuerzos de investigación persistentes y sobresalientes del FBI en estrecha colaboración con socios estadounidenses y extranjeros. Al arrestar a los facilitadores, confiscar fondos y acusar a los responsables de la conspiración de piratería, el FBI continúa imponiendo consecuencias y responsabilizando a Corea del Norte por su actividad criminal cibernética».

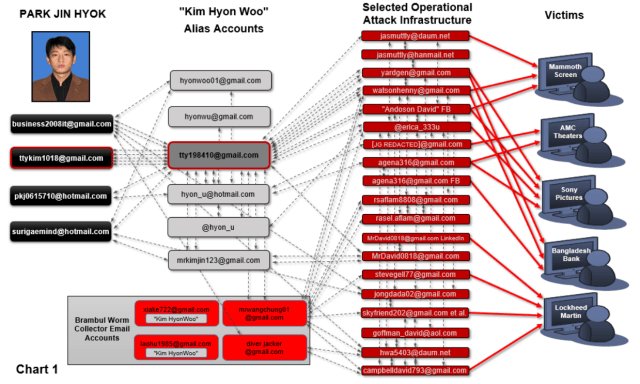

La acusación por piratería informática presentada en el Tribunal de Distrito de los Estados Unidos en Los Ángeles alega que Jon Chang Hyok, de 31 años; Kim Il de 27 años y Park Jin Hyok de 36 años, eran miembros de unidades de la Oficina General de Reconocimiento (RGB), una agencia de inteligencia militar de la República Popular Democrática de Corea (RPDC), que se dedicaba a la piratería. Estas unidades de piratería militar de Corea del Norte son conocidas por varios nombres en la comunidad de ciberseguridad, incluido Lazarus Group y Advanced Persistent Threat 38 (APT38). Park fue acusado previamente en una denuncia penal revelada en septiembre de 2018.

La acusación formal alega una amplia gama de actividades criminales cibernéticas llevadas a cabo por la conspiración, en Estados Unidos y en el extranjero, por venganza o ganancia financiera. Los esquemas alegados incluyen:

- Ciberataques a la industria del entretenimiento: el destructivo ataque cibernético a Sony Pictures Entertainment en noviembre de 2014 en represalia por «The Interview», una película que mostraba un asesinato ficticio del líder de Corea del Norte; el ataque de diciembre de 2014 a AMC Theaters, salas que estaban programadas para mostrar la película; y un filtración en 2015 en Mammoth Screen, que estaba produciendo una serie ficticia que involucra a un científico nuclear británico hecho prisionero en Corea del Norte.

- Atracos bancarios habilitados por el ciberespacio: intentos desde 2015 hasta 2019 de robar más de US$1.200 millones de bancos en Vietnam, Bangladesh, Taiwán, México, Malta y África pirateando las redes informáticas de los bancos y enviando fraudulentos mensajes SWIFT –Sociedad para las Telecomunicaciones Financieras Interbancarias Mundiales.

- Robos de efectivo en cajeros automáticos habilitados cibernéticamente: robos a través de esquemas de retiro de efectivo en cajeros automáticos, denominados por el gobierno de EE.UU. como «FASTCash», incluido el robo de octubre de 2018 de US$ 6.1 millones de BankIslami Pakistan Limited (BankIslami).

- Ransomware y extorsión cibernética: creación del destructivo ransomware WannaCry 2.0 en mayo de 2017, y extorsión e intento de extorsión de empresas víctimas desde 2017 hasta 2020 involucrando el robo de datos confidenciales y el despliegue de otro ransomware.

- Creación e implementación de aplicaciones de criptomonedas maliciosas: desarrollo de múltiples aplicaciones de criptomonedas maliciosas desde marzo de 2018 hasta al menos septiembre de 2020, incluidas Celas Trade Pro, WorldBit-Bot, iCryptoFx, Union Crypto Trader, Kupay Wallet, CoinGo Trade, Dorusio, CryptoNeuro Trader, y Ants2Whale, que proporcionaría a los piratas informáticos norcoreanos una puerta trasera a las computadoras de las víctimas.

- Ataque de empresas de criptomonedas y robo de criptomonedas: ataques a cientos de empresas de criptomonedas y robo de decenas de millones de dólares en criptomonedas, incluidos US$75 millones de una empresa de criptomonedas eslovena en diciembre de 2017; US$ 24,9 millones de una empresa de criptomonedas de Indonesia en septiembre de 2018; y US$ 11,8 millones de una empresa de servicios financieros en Nueva York en agosto de 2020 en la que los piratas informáticos utilizaron la aplicación maliciosa CryptoNeuro Trader como puerta trasera.

- Campañas de spear-phishing: múltiples campañas de spear-phishing desde marzo de 2016 hasta febrero de 2020 dirigidas a empleados de Estados Unidos contratistas de defensa, empresas de energía, empresas aeroespaciales, empresas de tecnología, el Departamento de Estado de EE.UU. y el Departamento de Defensa de EE.UU.

- Marine Chain Token y oferta inicial de monedas: desarrollo y comercialización en 2017 y 2018 del Marine Chain Token para permitir a los inversores comprar participaciones de propiedad fraccionarias en embarcaciones de transporte marítimo, respaldadas por una cadena de bloques, lo que permitiría a Corea del Norte obtener fondos de los inversores en secreto, controlar participaciones en los buques de transporte marítimo y evadir sanciones de Estados Unidos.

Según las acusaciones que se presentó el 8 de diciembre de 2020 en una corte en Los Ángeles y se dio a conocer la semana pasada, los tres acusados eran miembros de unidades de la RGB que en ocasiones estaban designadas por el gobierno de Corea del Norte en otros países, incluidos China y Rusia. Si bien estos acusados formaban parte de unidades de RGB a las que los investigadores de ciberseguridad se han referido como Lazarus Group y APT38, la acusación formal alega que estos grupos participaron en una sola conspiración para causar daños, robar datos y dinero y promover los intereses estratégicos y financieros del gobierno de la RPDC y su líder, Kim Jong Un.

Cargos de Lavado de Dinero en California y Georgia

Los fiscales federales también dieron a conocer un cargo contra Ghaleb Alaumary, de 37 años, de Canadá, por su papel como lavador de dinero para la conspiración de Corea del Norte, entre otros planes criminales. Alaumary se declaró culpable del cargo, que se presentó en el Tribunal de Distrito de los EE.UU. en Los Ángeles el 17 de noviembre de 2020. Alaumary fue un prolífico lavador de dinero para piratas informáticos involucrados en esquemas de retiro de efectivo en cajeros automáticos, atracos bancarios habilitados por cibernética, negocios esquemas de business email compromise (BEC), también conocido como fraude del CEO, y otros esquemas de fraude en línea.

Con respecto a las actividades de los conspiradores norcoreanos, Alaumary organizó equipos de conspiradores en Estados Unidos y Canadá para lavar millones de dólares obtenidos a través de operaciones de retiro de efectivo en cajeros automáticos, incluso de BankIslami y un banco en India en 2018. Alaumary también conspiró con Ramon Olorunwa Abbas, también conocido como “Ray Hushpuppi”, y otros para lavar fondos de un atraco cibernético perpetrado por Corea del Norte en un banco maltés en febrero de 2019. El verano pasado, la Fiscalía de Estados Unidos en Los Ángeles acusó a Abbas en un caso separado en el que se alega que conspiró para lavar cientos de millones de dólares de fraudes BEC y otras estafas.

Esfuerzos de mitigación complementarios

A lo largo de la investigación, el FBI y el Departamento de Justicia proporcionaron información específica a las víctimas sobre cómo habían sido atacadas o cómo se vieron comprometidas, involucradas en el ardid, así como información sobre las tácticas, técnicas y procedimientos (TTP) utilizados por los piratas informáticos con el objetivo de remediar cualquier filtración y prevenir futuras intrusiones. Ese intercambio directo de información tuvo lugar en Estados Unidos y otros países, a menudo con la ayuda de socios extranjeros en el campo de la aplicación de la ley. El FBI también colaboró con ciertas empresas privadas de ciberseguridad compartiendo y analizando información sobre los TTP de intrusión utilizados por los miembros de la conspiración.

Además de los cargos penales, el FBI y la Agencia de Seguridad de Infraestructura y Ciberseguridad del Departamento de Seguridad Nacional, en colaboración con el Departamento del Tesoro de EE.UU., publicaron un informe conjunto de asesoramiento en ciberseguridad y análisis de malware (MAR) sobre el malware de criptomonedas de Corea del Norte. El análisis conjunto de ciberseguridad y MAR destacan la amenaza cibernética que Corea del Norte— a la que el gobierno de EE.UU. se refiere como HIDDEN COBRA—representa para la criptomoneda e identifica malware e indicadores de compromiso relacionados con la familia de malware «AppleJeus» (el nombre dado por el comunidad de ciberseguridad a una familia de aplicaciones de criptomonedas maliciosas de Corea del Norte que incluye Celas Trade Pro, WorldBit-Bot, Union Crypto Trader, Kupay Wallet, CoinGo Trade, Dorusio, CryptoNeuro Trader y Ants2Whale). El aviso conjunto de ciberseguridad y los MAR brindan colectivamente a la comunidad de ciberseguridad y al público información sobre cómo identificar las aplicaciones de criptomonedas maliciosas de Corea del Norte, evitar intrusiones y remediar infecciones.

La Oficina del Fiscal de los Estados Unidos y el FBI también obtuvieron órdenes de incautación que autorizaban al FBI a incautar la criptomoneda robada por los piratas informáticos norcoreanos de una víctima en la acusación, una empresa de servicios financieros en Nueva York, que se encontraba en dos exchanges de criptomonedas. Las incautaciones incluyen sumas de múltiples criptomonedas por un total de aproximadamente US$ 1,9 millones, que finalmente se devolverán a la víctima.

Jon, Kim y Park están acusados de un cargo de conspiración para cometer fraude y abuso informático, que conlleva una sentencia máxima de cinco años de prisión, y un cargo de conspiración para cometer fraude electrónico y fraude bancario, que conlleva una sentencia máxima de 30 años de prisión.

En relación con el caso presentado en Los Ángeles, Alaumary se declaró culpable de un cargo de conspiración para cometer lavado de dinero, que conlleva una pena máxima de 20 años de prisión.